Microsoftソフトウェアの購入方法には、買い切り型と毎月定額使用料を支払うサブスクリプション型があります。

日本市場で優勢な買い切り型Office 2019のメインストリームが、今週10月10日に終了しました。今後は、延長サポートのみです。代替ソフトウェアは、買い切り型Office 2021、または、サブスクリプション型Office 365(=Microsoft 365)です。

本稿は、Windows 12やMicrosoft Officeの購入方法とセキュリティを考察します。

買い切り型Office 2019メインストリーム終了

| 買い切り型Office | メインストリーム | 延⻑サポート |

| Office 2019 | 終了:2023年10月10日 | 2年間:2025年10月14日 |

| Office 2016 | 終了:2020年10月13日 | 5年間:2025年10月14日 |

| Office 2021 | 2026年10月13日 | 予定なし |

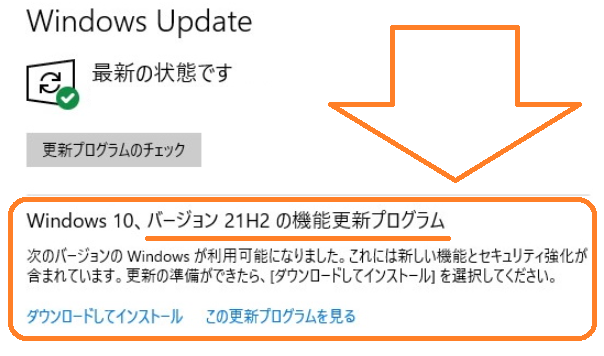

PCプレインストールOfficeなどOffice 2019のメインストリームは、10月10日に終了しました。メインストリーム中は、仕様や機能変更、セキュリティ更新がオンラインで提供されます。これに対し延長サポート中は、セキュリティ更新のみの提供です。

現状機能に不満が無い方は、延長サポート終了の2025年10月14日までOffice 2019を使用できます。同様に、Office 2016も延長サポート2025年10月14日まで使用可能です。

延長サポート短縮

メインストリーム終了後、延長サポートを5年間行うのがMicrosoftの過去慣例でした。

Office 2016は、この慣例に沿っています。しかし、Office 2019延長サポートは、2025年までの2年間に短縮されました。そして、Office 2019の買い切り型代替のOffice 2021は、延長サポートの予定がありません。

つまり、買い切り型Officeの全サービスは、2026年10月13日で終了します。

Microsoftは、買い切り型Officeの提供を止め、Office 2021メインストリーム終了の2026年10月13日以降は、サブスクリプション型Office 365へ全面移行したいのではないかと推測します。

Office 2019/2016延長サポート終了の2025年10月14日からOffice 2021メインストリーム終了の2026年10月13日までの1年間は、ユーザが買い切り型からサブスクリプション型へ移行する猶予期間と言えます。

Windows 11 23H2

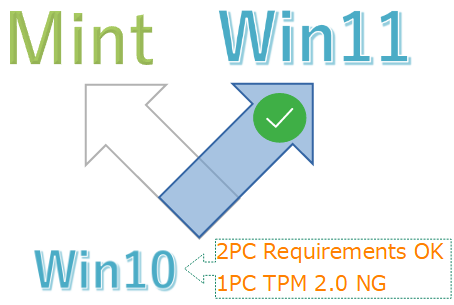

2024年にWindows 12が新発売されるのは、確実なようです。Windows 12もまた、サブスクリプション型か、従来のWindows 11から無償アップグレードかの話題がありました。結局、サブスクリプション型は無さそうです。

一方、今秋配布Win11 23H2は、予想に反し150以上ものAI関連を含む大型機能追加が予定されています。しかし、これら追加機能は、初期状態では無効化されており、順次有効化されるという異例の方法で提供されます。

筆者は、このWin11 23H2の異例提供方法を、2024年発売のWin 12機能テストという位置付けと推測します。AI出力の妥当性や安定性も、このWin11 23H2で検証されるでしょう。

既に、Win11 23H2プレAI機能提供、Win11 22H2 累積更新プログラムKB5030310は、多くの不具合が報告されています。これらを解消し、安定/安心なAI新機能をWin11 23H2でテスト後に、改めて2024年秋にAI機能強化Win12として発売すると思います。

脚光を浴びているWin AI機能(Copilot)ですが、その安定化には、1年程度の実証テストは必要になるでしょう。また、ユーザ側のAI評価もこの実証には不可欠です。

Microsoftがこれらを試し、Win AI自身を成長させるには、人気が無いWin11最終版、Win11 23H2で1年テスト運用すると判断しても不思議ではありません。

つまり、Win11 23H2不具合を避けたいユーザは、現行のWin11 22H2を使い続け、来年秋にWin12へアップグレードするのも一案です。

サブスクリプション型Windows 12

Office 2021とOffice 365同様、サブスクリプション型Windows 12も、買い切り型Win12と並行して販売されるかもしれません。現行のWindows 365が、これに相当するか筆者は、判りません。

しかし、サブスクリプション型で個人向けWindows 12が提供されれば、常に最新セキュリティや新Win AI機能を安定提供できるなど、Microsoft/個人ユーザともにそのメリットは大きいと思います。

Summary:高セキュリティなサブスクリプション型

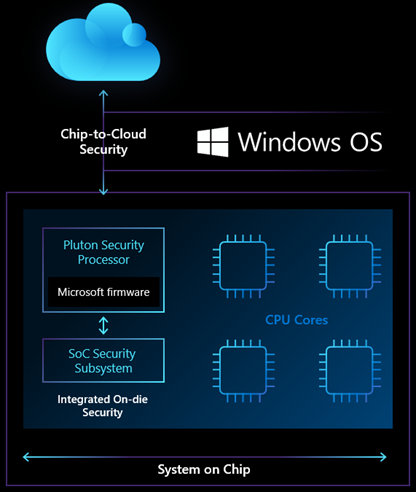

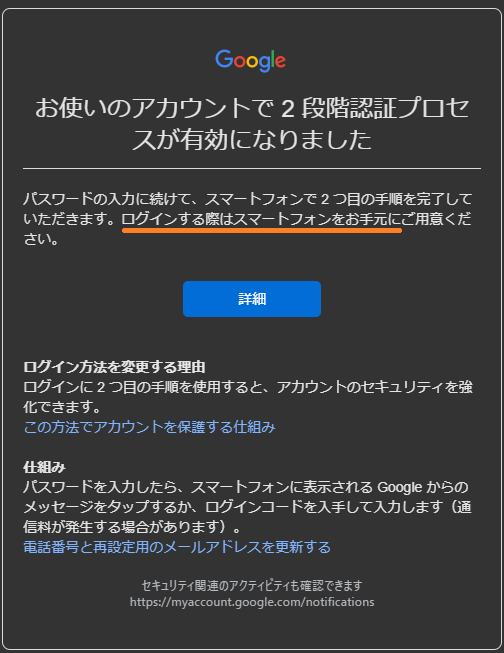

急増、急変するウイルスやサイバー攻撃に対し、セキュリティ対策は必須です。しかもその対策は、常に最新版がタイムリーに提供される必要があります。

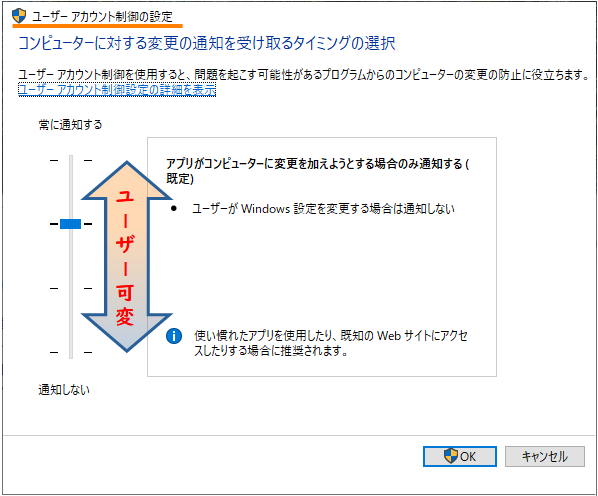

しかし、買い切り型の現行Windowsは、毎月2回(第2/4水曜)のアップデートです(緊急アップデート除く)。しかも、そのアップデート適用は、ユーザ操作に任されています。

これがサブスクリプション型に変れば、常時、最新セキュリティ対策がMicrosoft側で実施できます。ウイルス蔓延やサイバー攻撃を防ぐ効果は大きいでしょう。

つまり、サブスクリプション型ソフトウェアは、買い切り型よりも高いセキュリティが期待できます。

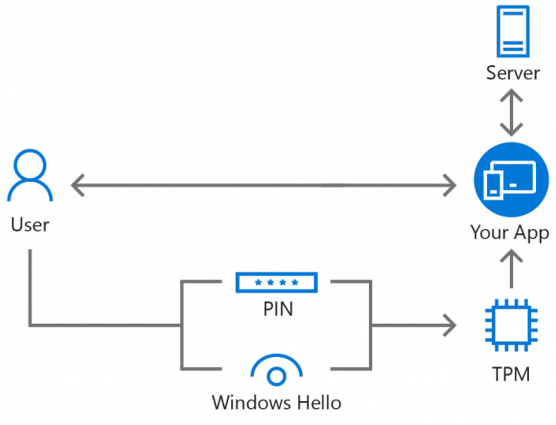

セキュリティ脅威に対抗するには、端末セキュリティは、パスワードからパスキーへ、WindowsやOfficeなどのPC必須ソフトウェアは、買い取り型からオンライン接続サブスクリプション型へ移行するのは、自然な流れだと思います。