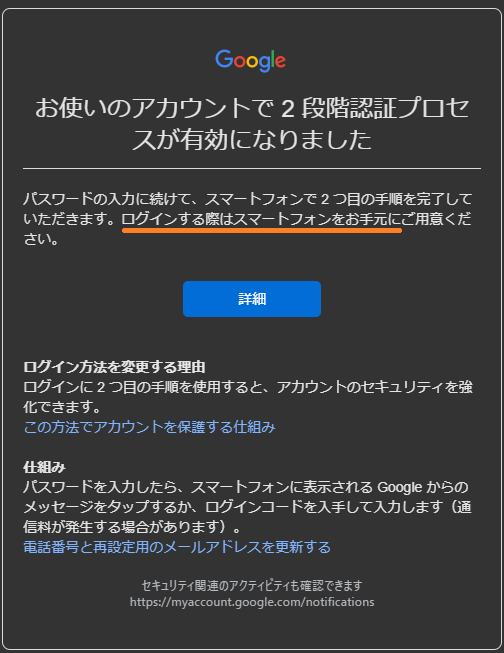

Windows Update KB5012170の失敗でBitLocker 48桁回復キー入力が必要となります。入力できない場合、PCアクセス不能となるトラブルが発生します。

2022年8月9日リリースのセキュリティ更新プログラム:KB5012170不具合が原因で、Windows 11 21H1、Windows 10 21H1などが対象です。0x800f0922エラー発生時には、ご注意ください。

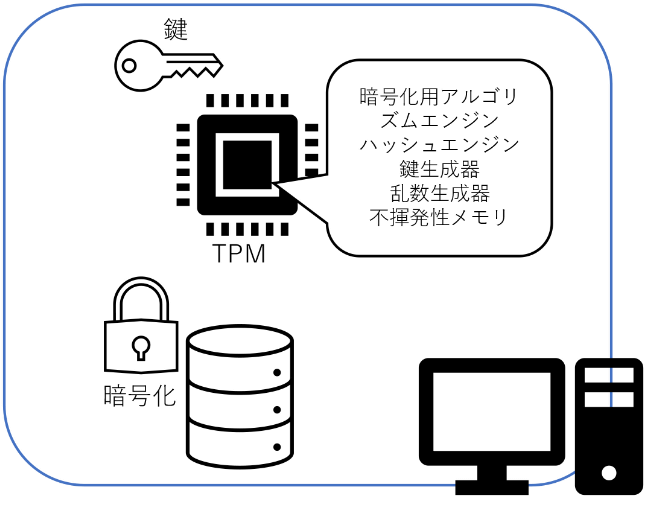

BitLocker目的

BitLockerは、PCのハードディスク/USBメモリなどのデータを暗号化します。第三者によるデータ不正アクセス検出時、48桁の回復キー入力が無ければ、PCアクセス不能とする機能です。

BitLockerの目的は、ノートPC紛失時などに、内蔵データ流出や不正コピーを防ぐことです。

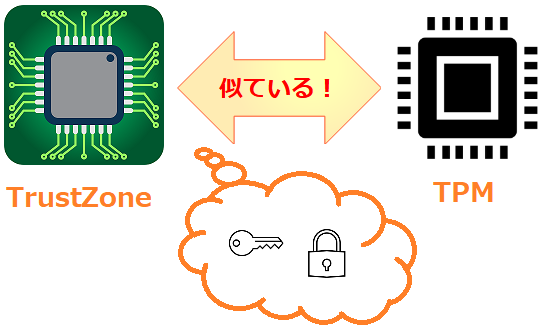

Win11では、デフォルトでBitLocker有効に設定済みです。BitLockerは、TPMを前提条件としています。BitLockerにより、10%未満の処理オーバーヘッドが生じます。

48桁回復キー入力に間違いがある場合も、PCアクセス不可能となるでしょう。パスワード3回入力失敗時と同じです。48桁キー、間違いなく入力できる自信、ありますか?

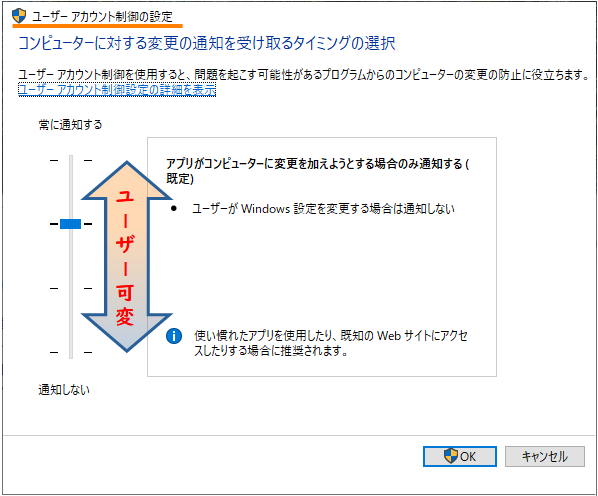

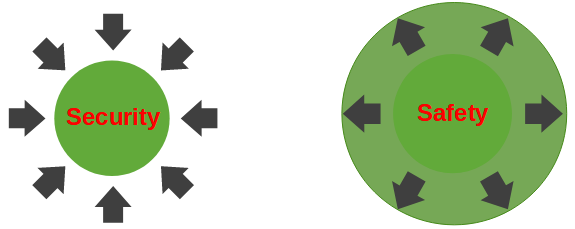

セキュリティとセーフティ

Security(セキュリティ)もSafety(セーフティ)、日本語ではどちらも「安全」と訳されます。しかし、本質的に両者は異なります。

STマイクロの資料P4に、解りやすい説明がありましたので、抜粋します。英語では両者は区別します。

・セキュリティ:外部からの攻撃・脅威に対し、デバイスやハードウェア侵害/ハッキングの防衛対策

・セーフティ:デバイスやソフトウェア誤動作・故障などへの障害対策

MCU開発者には、タンパ検出がセキュリティ、フェールセーフ設計がセーフティと言えば判り易いと思います。

セキュリティ誤検出

今回のBitLockerトラブルは、セキュリティ更新プログラム:KB5012170不具合がそもそもの原因です。

しかし、MicrosoftのBitLocker回復ガイドを見ると、この不具合以外にも、回復キー入力モードになる様々なイベントがあることが判ります。

当然の事ながら、各イベントに誤検出のリスクもあります。セキュティには、誤検出が避けられません。たとえ誤検出であっても、回復キー入力がPC正常復帰に必要となります。

10%未満とはいえ、BitLockerによるPC「オーバーヘッド増加」対「誤検出リスク」、これらを天秤にかける必要があるでしょう。

ノートPC以外の個人占有デスクトップPCなら、BitLocker無効でもOKだと思います。PC盗難には無力ですが…。

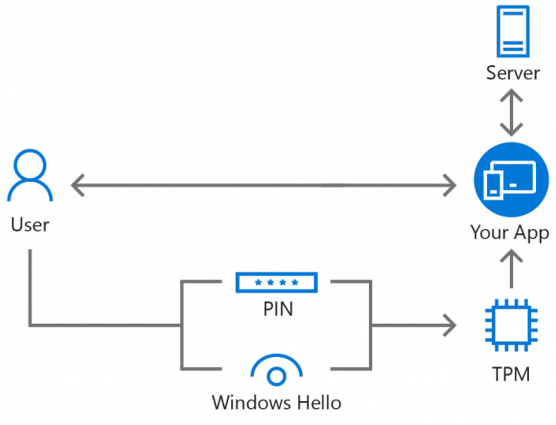

IoT MCUクラウド接続

IoT MCUをクラウド接続する際にも、デバイスのUUID(Universally Unique Identifier)や、クラウド接続を許可するやたらに長いデバイス証明書、秘密/公開鍵をMCU Flashへ書込み、それらをクラウドへ送信する必要があります。

これは、IoT MCUのクラウド接続手続きで、通常、初回接続時のみ入力すれば完了です。

それでもクラウド側の何らかのトラブル発生時、または、IoT MCUソフトウェア変更時など、鍵の再入力を求められる可能性はあります。

はたして、この再入力は、誰(顧客/開発側)が行うのでしょうか?

量子技術が公開鍵暗号方式を破る?

CISA(米国土安全保障省サイバーセキュリティインフラセキュリティ庁)は、今後10年間の量子コンピューティング進歩により、現状の公開鍵暗号方式が破られる可能性を指摘しています(2022年8月30日@IT記事)。

2024年に根本対策としての新しい量子暗号規格の発表があるそうです。現状対策は、鍵を長くすることでしょうか?

まとめ:秘密鍵保存と間違わない再入力

現状の公開鍵方式でセキュリティを維持するには、英大文字/小文字/数字/空白文字/記号から成る長い秘密/公開鍵の保存、入力が必要です。量子コンピューティングにより、キー長は、更に増える可能性もあります。

問題は、長い鍵の保存方法、誤検出などの鍵再入力時に間違わずに入力できるかです。コピー&ペーストが使えればOKですが、紙を見ながら入力は、可能だとしてもミスを招きます。

IoT MCUのようにクラウド接続時に最初1回のみ入力するとしても、誰が、どのイベントで、どのように間違いなく入力できる鍵やデバイス証明書などの機密情報保存方法について、顧客、開発側双方で検討しておく必要があります。

また、顧客は、IoT MCUセキュリティオーバーヘッド量(PCは10%未満)を求めると思います。元々非力なIoT MCUのセキュリティ対コストは、重要事項です。開発側も把握したいパラメタです。

関連投稿

・公開鍵と秘密鍵の役割が判る、組込み開発基本のキ(暗号技術の仕組み)

・Windows 11非対応PCのBitLocker

弊社Win11 TPM 2.0非対応PCは、BitLocker未使用です。本稿BitLockerトラブルとは無縁でした。ノートPC持出しもCOVID-19で激減、新規購入Win11ノートPC BitLockerも検討中です。持出し時にのみBitLocker設定も可能ですが、ディスク暗号化処理に結構時間が掛かります。

・今秋Win11 22H2は、大型更新