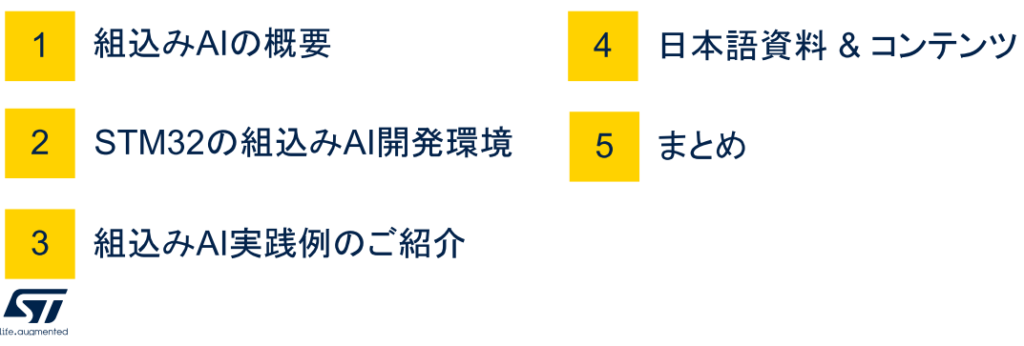

MCU開発者は、消費電力に気を配りソフトウェア/ハードウェアを開発します。最近は、顧客の低電力指向が強くなり、全業界で電力不足対策がトレンドとなっています。

ドイツ、米国、日本、有力企業の電力不足対策記事を示し、低消費電力トレンドを活かしMCU開発すれば、顧客に好印象を与え他社差別化に寄与することを示します。

ドイツ)Volkswagen国内工場閉鎖示唆

2024年9月5日、ドイツ最大手の自動車企業Volkswagenが、国内工場閉鎖を検討しているニュースが発表されました。その主要因は、国内調達エネルギーコスト、つまり、電力コストの高騰です。

製造業の製品は、コストパフォーマンスで評価されます。同じパフォーマンスならより安い製品が顧客に売れるのは、当然です。

脱原発方針やロシアのウクライナ侵攻、中東情勢のため、ドイツ国内電力コストが従来比急上昇し、もはやドイツ製造では高いコスパ維持ができないのです。

ドイツ工場を閉鎖、代わりに電力コストの安い国外製造がドイツ)Volkswagenの取組みです。

米国)Microsoft向けスリーマイル原発再稼働

2024年9月21日、米大手電力コンステレーション・エナジーが、スリーマイル島原発1号機の再稼働を発表しました。Microsoft AIデータセンタへ、20年間電力安定供給のためです。

AIデータセンタ向け電力は、今後急増が予想されます。再生エネルギーやシェール天然ガス発電だけではAI電力需要にまね合わないため、米国各地で原発再稼働の検討が始まっています。

AI新電力需要に対し、既存(休止)設備の再利用で対処するのが米国)Microsoftの取組みです。

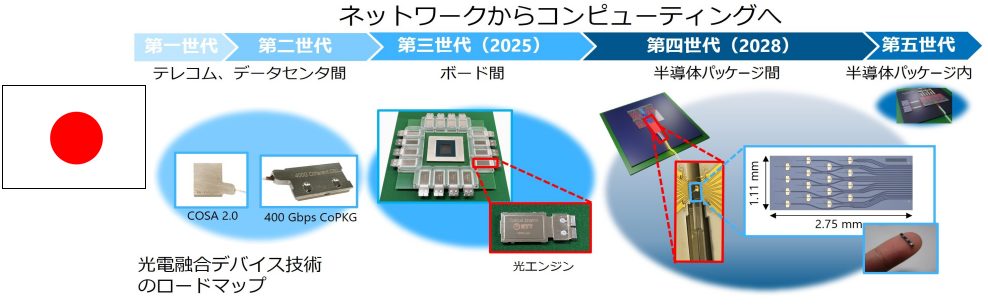

日本)NTT光電融合新デバイス開発

2024年9月20日、NTTは、AIデータセンタ消費電力増大の解決策として光回路と電気回路を組み合わせた、新しい光電融合デバイスの現在到達点と今後の展望公演を発表しました。

光電融合デバイスは、次世代ネットワーク:IOWNだけでなく、コンピューティングへも使えるとNTTは考えています。

AI新電力需要に対し、光電融合新技術で対処するのが日本)NTTの取組みです。

Summary:低消費電力トレンドとMCU開発

ドイツ、米国、日本、有力企業の電力不足の取組みを、最新記事からまとめました。

- ドイツ)Volkswagen:ドイツ工場閉鎖、電力コストの安い国外拠点で代替

- 米国)Microsoft:既存(休止)原発再稼働でAI新電力需要を補う

- 日本)NTT:光電融合の新技術でネットワークとコンピューティング両方の電力不足解消を狙う

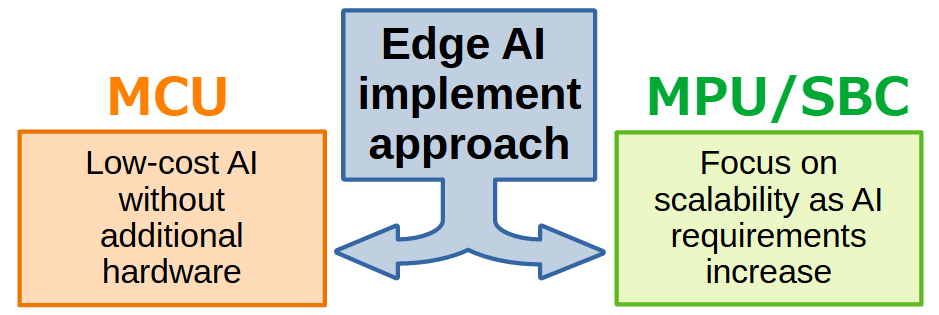

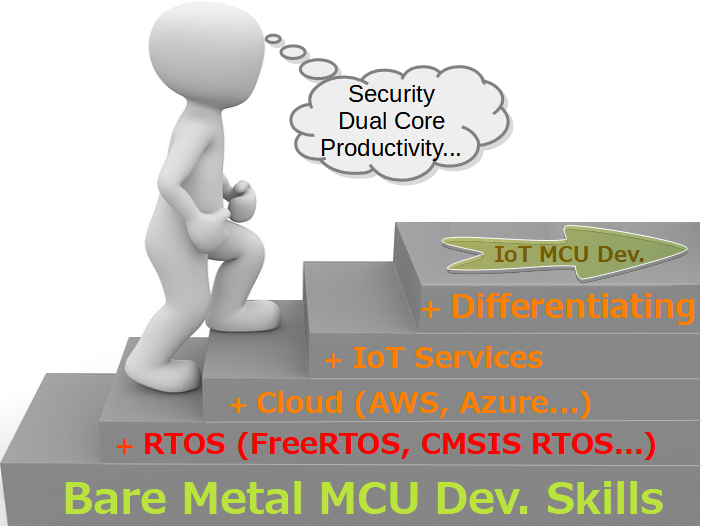

これら低消費電力トレンドは、MCU開発やその顧客へも影響を与えます。MCU単体の消費電力は僅かでも、IoT時代は数十億個ものMCUが稼働するからです。

開発MCU消費電力の少なさは、顧客に好印象を与え、他社差別化に大きく寄与します。

Afterword:低消費電力MCU開発

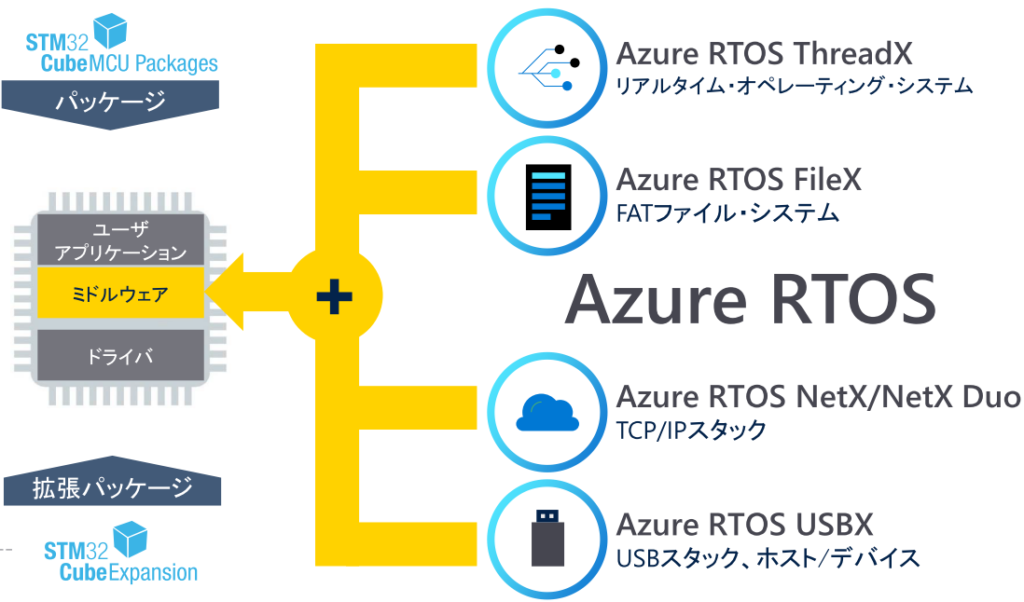

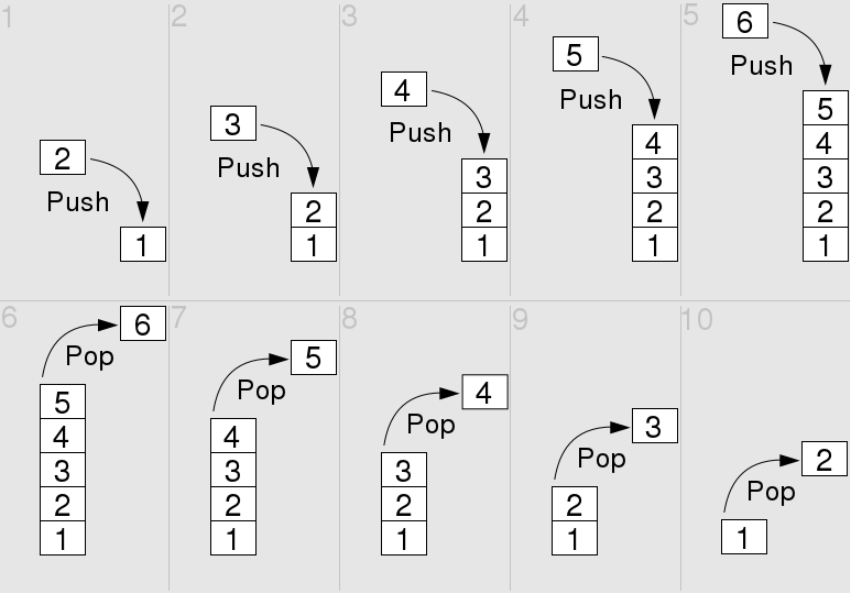

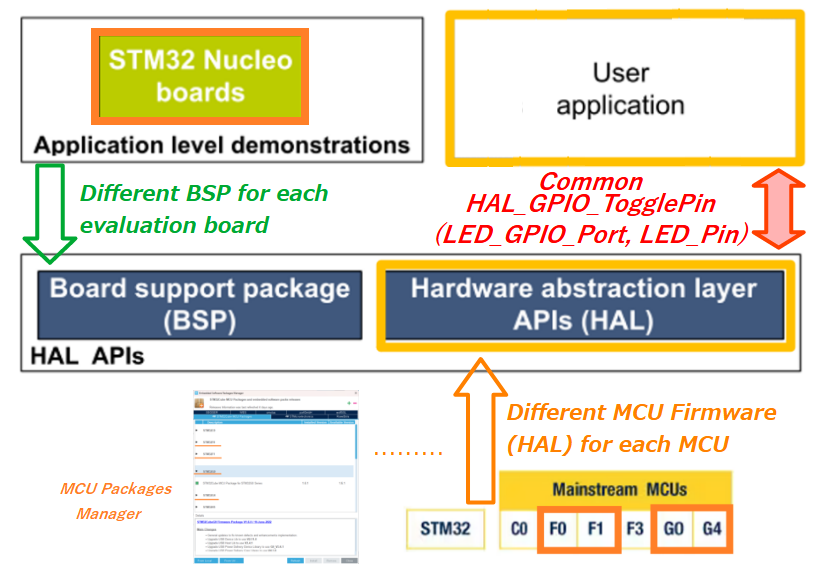

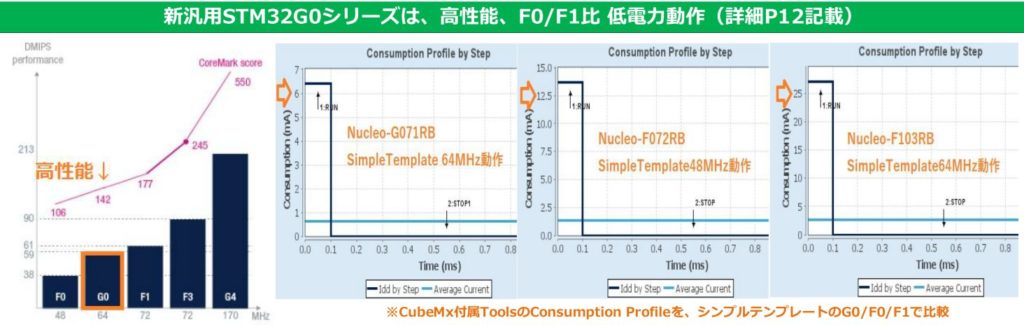

MCU IDEには、電力消費シミュレーションツールが付属しています。従来は、確認程度に使っていました。シミュレーションとはいえ、今後は顧客へのMCU低電力動作例を示すのに使えます。

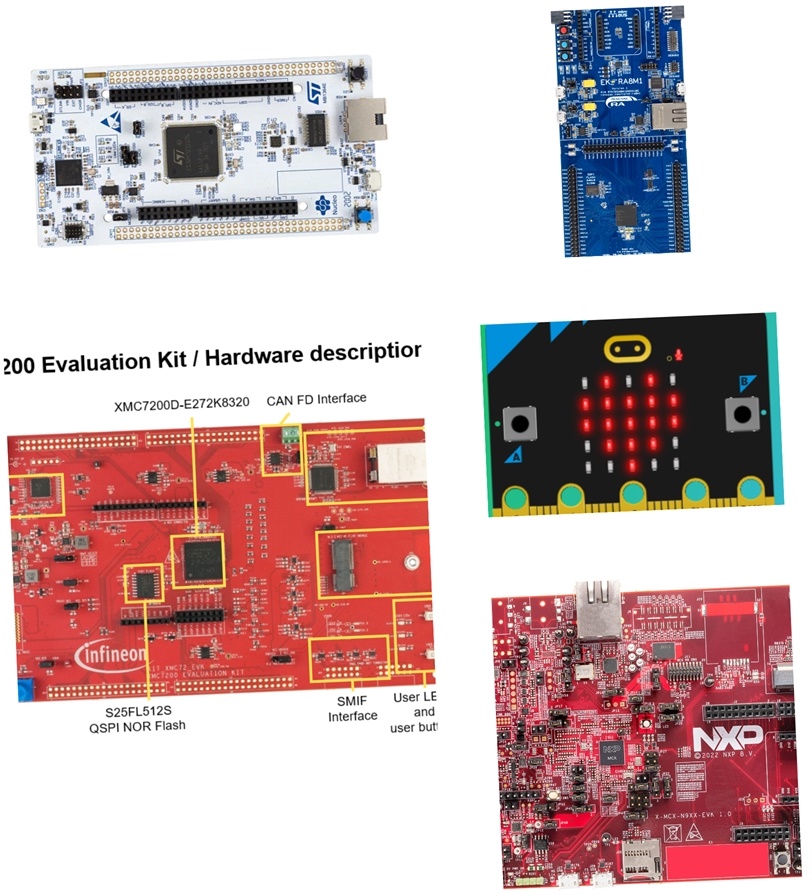

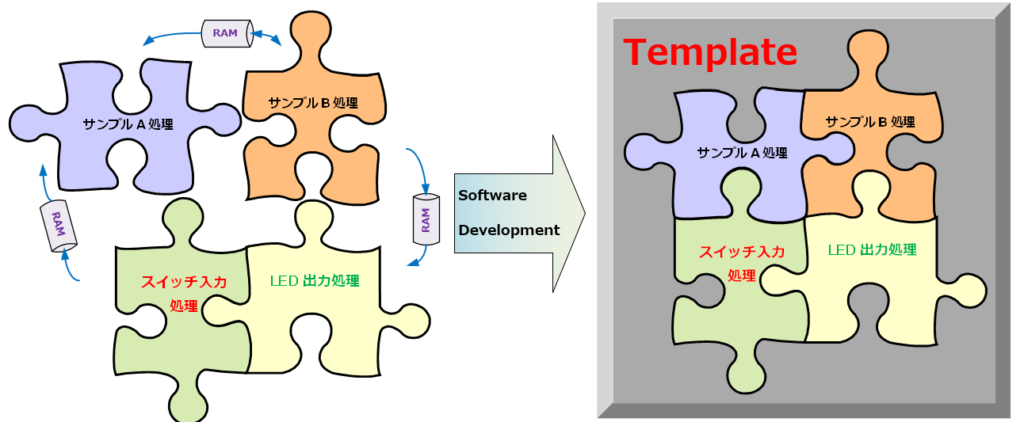

また、新しい製造デバイスは、従来デバイスよりも高性能で低電力動作です。例えば、40nmプロセスのSTM32G0は、STM32F0/F1の半分以下の電力で高速動作します(弊社STM32G0xテンプレートP2参照)。MCU単体とシステム全体ハードコスト検討も必要ですが、評価価値はあります。

全ての弊社マイコンテンプレートは、低消費電力対策にSleep処理を組込み済みです。Sleep有無で消費電力がどの程度変わるか、コメント修正のみで実ハード確認ができます。

MCUプロトタイプ開発に最適、顧客への低電力動作アピールにも適すマイコンテンプレート、ご活用ください。