「America’s AI Action Plan」は、AIにおける米国世界優位の確立、維持を目的に2025年7月発表の戦略計画です。トランプ大統領ビジョンに基づき、AIを経済的繁栄と国家安全保障の鍵と位置づけ、そのための具体行動を3つの柱に分けて提示しています。

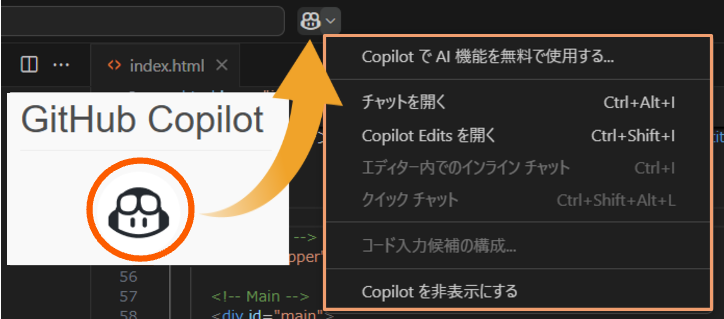

これは、America’s AI Action Plan(英文24ページ)をGoogle NotebookLMへアップロードし、得られた日本語概要です。このAmerica’s AI Action Planを題材に、NotebookLMやGemini、CopilotのTipsを示します(Gemini、NotebookLM、Copilot特徴は、前回投稿参照)。

ユーザ資料・分析・整理が得意:NotebookLMのTips

ユーザ資料に情報源を絞り、ハルシネーション抑制も可能な資料解析・分析は、NotebookLMの得意技です。America’s AI Action PlanをNotebookLMへアップすると、冒頭緑で示した概要がそれぞれの母国語で生成されます。3つの柱の説明がこの後に続きます。

しかし、専門用語が多く判り難い感じがします。そんな時のTipsが、プロンプトに「小学生にも判るように」を加えます。すると、

America’s AI Action Planは、アメリカという国が、AI世界で一番になるための計画だよ。AIって、みんなが使うスマホのアプリとか、未来の車とか、もっとすごいものを作るのに役立つとっても大事な技術。この計画は、AI分野でアメリカが一番になり、他の国に負けないようにするための「地図」みたいなものだよ。

というように、文体が変わり、スマホや未来車を例示、Action Planを地図と言い換える等、特に専門用語は判り易い文章になります。

この小学生プロンプトは、GeminiやCopilotの回答が判り難い時にも同じように使えるTipsです。

America’s AI Action Planの影響

America’s AI Action Planにより何がどう変わるかは、2025年8月4日、海外ITトピック“米国AI政策の大転換”にまとめられています。要旨を簡単に列記したのが下記です。

- 従来の規制から全面的な規制撤廃への大転換がAmerica’s AI Action Plan

- 「建てて、建てて、建てまくれ」がAI関連建設スローガン

- 次世代エネルギーを推進、再生可能エネルギーは除外

- 市場原理主義型グローバル覇権追及タイプ

- 中国ではなく米国企業に各国AIを依存させる戦略

- 米国に産業革命、情報革命、ルネッサンスを同時に起こす

ざっくり言うとAction Planは、AI供給側体制に大きく変化を与えそうです。

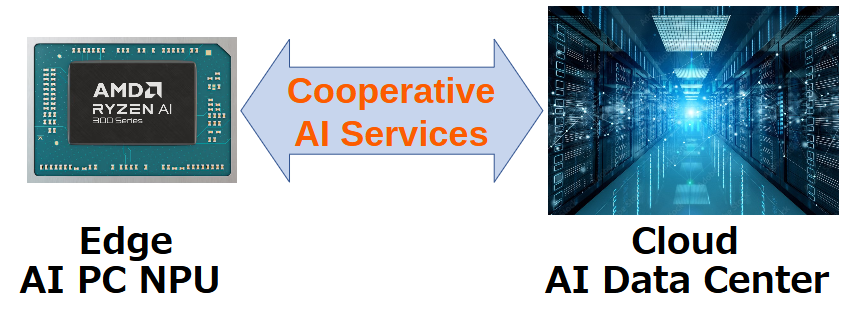

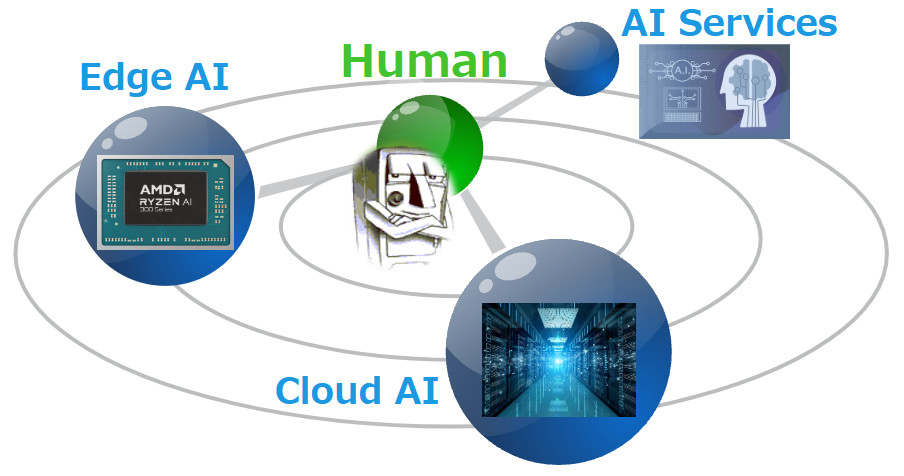

インターネット全体AIアシスタント:Gemini、CopilotのTips

America’s AI Action Plan概要とそのAI供給側への影響は、NotebookLMと海外ITトピック記事で判りました。では、この戦略がAIを利用する側の開発者やAI PC(Copilot+ PC)へ、どのように影響を与えるかを、インターネット全体を情報源とするクラウドAI(Gemini/Copilot)を使って予測します。

クラウドAIへ予測や検討を依頼する時のプロンプトTipsが、「AIを専門家に見立て、具体的質問を入力」です。クラウドAIへこれらヒントを与えることで立場、依頼目的が明確になりAI回答精度は向上します。

例えば、「あなた(Gemini/Copilot)は、40TOPS以上のNPU搭載Copilot+ PCを使い組込みソフトウェアやPCソフトウェア開発を行っている開発者です。また、同時に、AI研究者も兼ねた仕事をしています。America’s AI Action Plan発表で、今後5年間に、(1)引き受けるAI開発案件がどのように影響を受けるか、(2) 現トランプ大統領在任中に実現されると言われるAGI実現は影響を受けるか、(3)使用中のCopilot+ PCは、あなたが予想・予測する5年間AI変化に十分対応できるか、の3点を予測・検討して」などです。

America’s AI Action PlanをCopilotへアップ後、上記依頼Copilot回答の項目抜粋が下記です。

(1) AI開発案件への影響

- 規制緩和による開発スピード加速

- オープンソース・オープンウェイトAI推進

- 政府調達案件増加とイデオロギー中立要件

(2) AGI実現への影響

- AGIに向けた基盤技術加速

- 政策的にはAGIより実用的AI重視

(3) 使用中Copilot+ PCの対応力

- 現時点は十分な性能

- 今後のAGI・大規模モデルには限界

- 拡張性と互換性が鍵

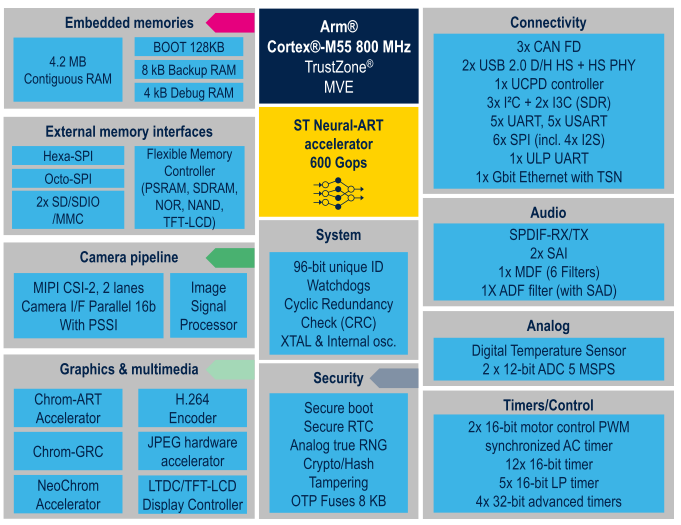

Copilot+ PCは、今後5年間のAI変化予測に対しスタートは十分だが、100TOPS以上のNPUやメモリ強化が進むとCopilotクラウドは予想しました。増設・拡張性に優れるミニAI PCは、ノートAI PCより優位そうです(関連投稿:ノートAI PCとミニAI PC比較)。

Summary:America’s AI Action Plan

米国AI政策の大転換:America’s AI Action Planを、NotebookLM、Gemini、CopilotへTipsと共に入力し、America’s AI Action Plan概要とAI供給側の影響、AI利用側の今後5年間の影響予測を行いました。

現行のCopilot+ PCは、スタートとしては十分ですが、100TOPS以上のNPUやメモリ強化が進むとクラウドAIは予想しました。

Afterword:クラウドAI出力は緑字

NotebookLMやCopilot出力は、緑字を使いました。本稿とクラウドAI出力を見た目でも分け、Tipsによる出力変化を示すためです。しかし、本来示したかったのは、America’s AI Action Plan概要と現行Copilot+ PCスペックへの影響です。クラウドAIは、同じプロンプトでも状況により出力が変わりますので本稿出力は一例です。各読者でプロンプトを入力し試してください。

PS:盆休みのため次回8月15日金曜は、休稿予定です。