MCU半導体需要の低迷が原因で、STマイクロ、NXP、ルネサス各社の人員削減や減収減益が話題になっています。

2025年半導体需要低迷ニュース

- STマイクロ、最大3000人削減を検討、Bloomberg、2025年2月1日

- NXP、売上げ見通し市場予想下回る、Bloomberg、2025年2月4日

- ルネサス、2024年通期減収減益、EE Times、2025年2月7日

1:STマイクロは、産業および自動車部門の需要低迷のため、従業員約6%相当の最大3000人員削減を検討中。業界にとって2024年は数十年ぶりの厳しい1年だった。

2:NXPは、産業および自動車向け半導体の需要低迷が長引いているため、2025年1-3月売上高10%減の見通し。市場予想下回る。

3:ルネサスの2024年10-12月売上高は、前年比19.2%減の2926億円(産業25.0%減1408億円、自動車13.5%減1488億円)。2025年は、将来取組みに集中。

2025年は、MCUベンダの風向きに変化が起こりつつあるのは、確実のようです。

半導体独立不可能

「半導体はどの国も独立は不可能」と欧州3 MCUベンダCEO強調、EE Times、2024年11月14日

昨年ドイツ)ミュンヘン開催electronica 2024で、欧州主要MCUベンダ3社のInfineon、STマイクロ、NXP各CEOが、AI期待とEV(電気自動車)の見解を語っています。

- あらゆるデバイスや用途でAI必須になるため、巨大ビジネス機会あり

- EVは短期的困難に直面しているが、電動化の強い取組みを否定するものではない

- 世界規模半導体の分断は危険、どの国も独立できない

2025年の米国関税導入への強い懸念を示しています。

動的状況把握ツール:CopilotやGemini

半導体や経済の状況は、動的に変化します。この動的現状を手軽に調べる方法として、CopilotやGeminiが役立ちます。

例えAI PCでない従来型PCでも、CopilotやGeminiへ質問すれば最新ネット情報をかき集め、専門家以外の誰でも判るように要約、回答するからです。

回答の基になったリンクも表示するので、ハルシネーション対策もできます。最新情報が概要から詳細まで把握できます。天気予報と同じ感覚で活用すれば良いと思います。

高騰するプリント基板対策や開発中デバイス入手困難に備え、Plan B検討のきっかけになります。

Summary:2025年MCU半導体ベンダ動向

2025年のMCUベンダ各社は、産業と自動車向け半導体の需要低迷、供給過剰、製造コスト上昇に直面しています。さらに、米国と諸外国の報復関税など、地政学リスクの市場影響も無視できません。

半導体と経済の先行き不透明感が増しているのは、確実です。MCU開発者も、状況注視の必要があります。これら状況変化へ多様に対応できるMCU開発者が、今求められています。

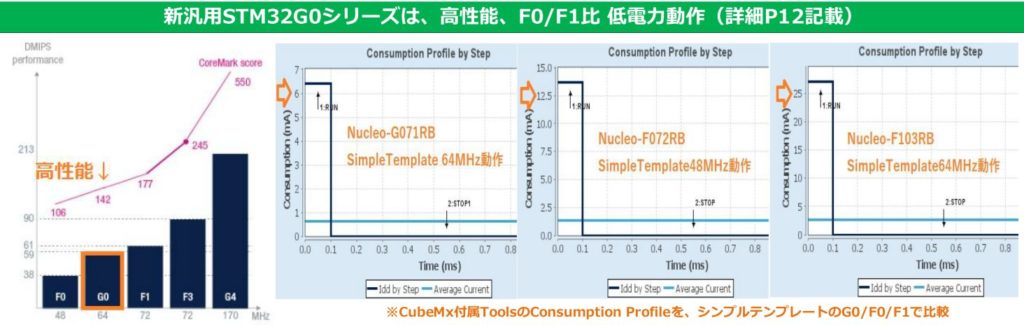

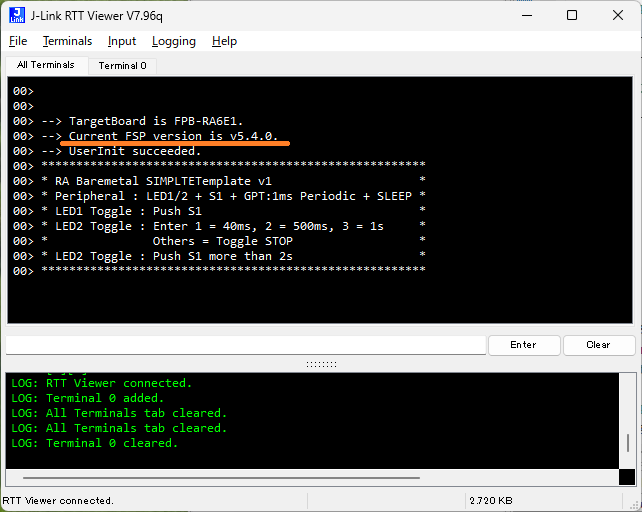

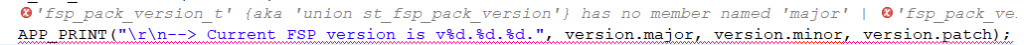

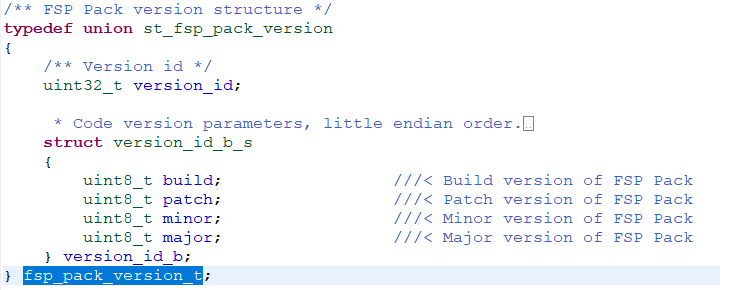

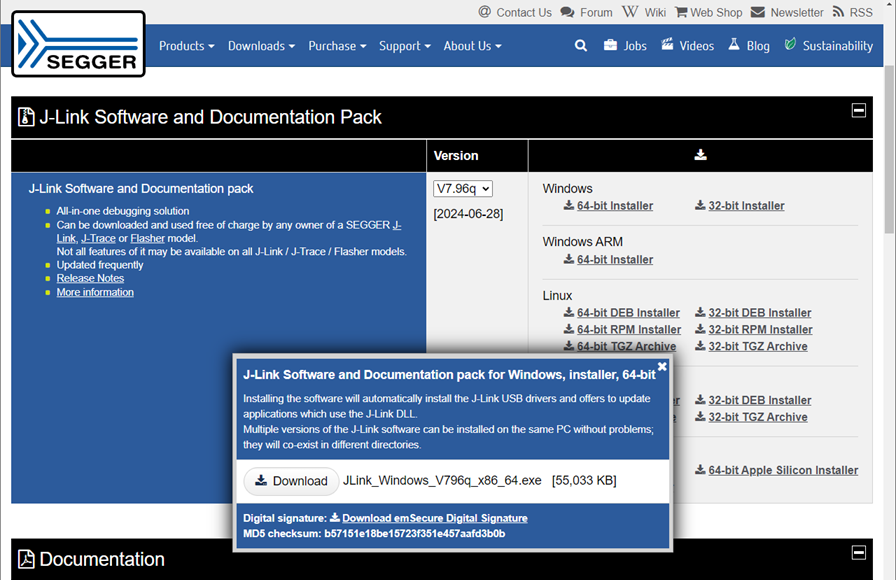

Afterword:多様MCUソフトウェア開発ツール:弊社マイコンテンプレート

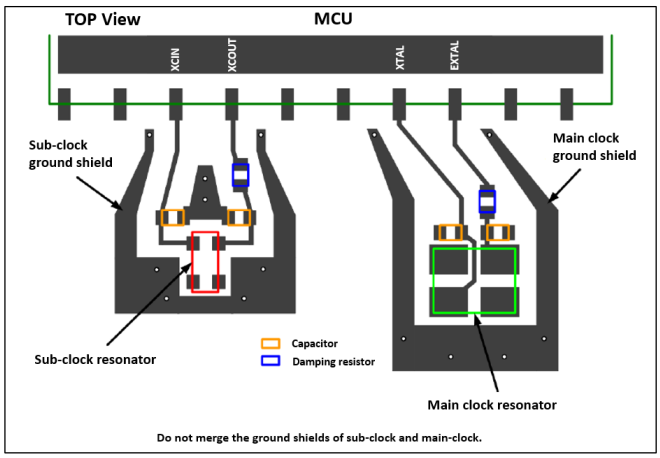

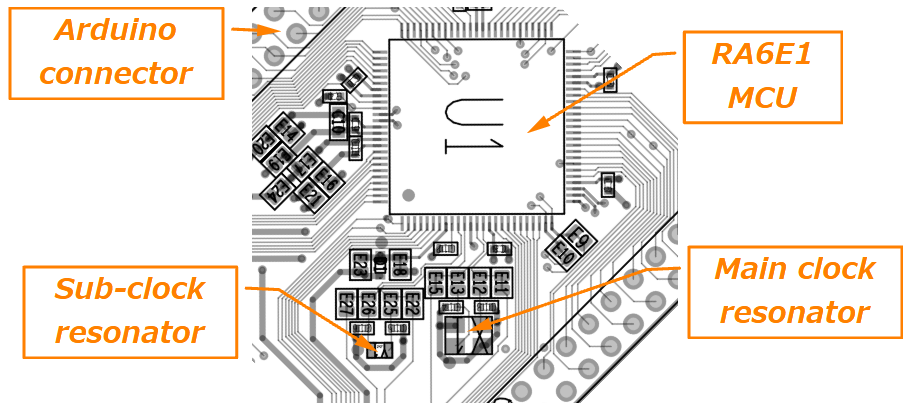

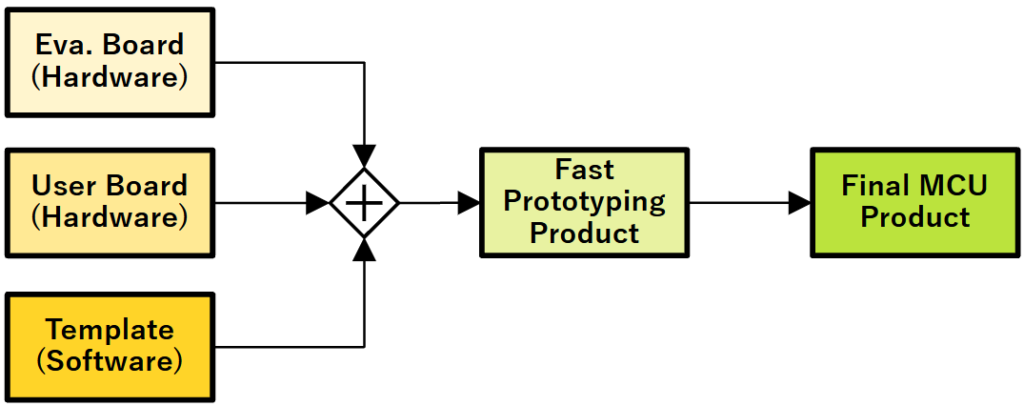

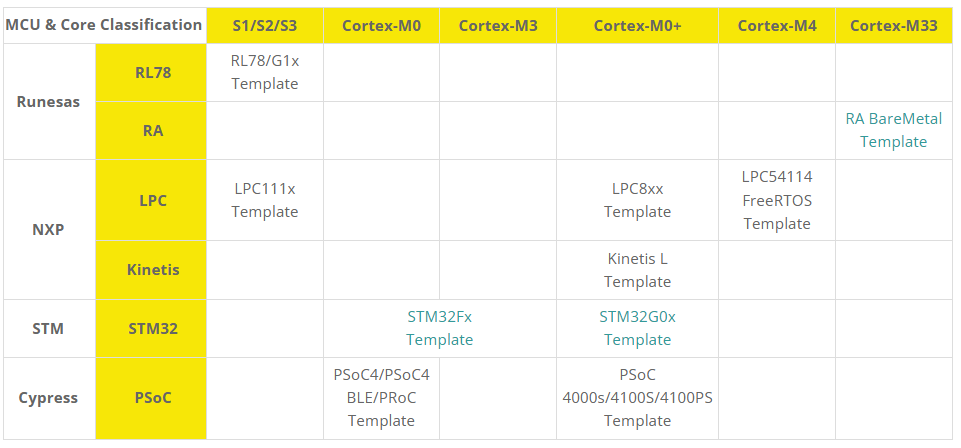

弊社は、ルネサス/NXP/STマイクロ/ Infineon(旧Cypress)各社の主要汎用MCUテンプレートを、各1000円(10 US$)で販売中です。最近のMCUソフトウェア開発は、HAL(Hardware Abstraction Layer)API記述が殆どです。弊社汎用テンプレートを使ってHAL APIポイントを掴めば、多様なMCUの早期開発に役立ちます。