2024年10月1日、Windows 11 24H2の段階的配布が始まりました。Windows 12配布予定が2025年のため、おそらくWin11最後の大型更新バージョンになると思います。

以前、現行Win11 23H2 OSコアNikelが、24H2ではGermaniumへ変わるなどを投稿しました。しかし、24H2更新に際し、もっと重要な注意点がありますので投稿します。

Summary:Win11 24H2更新注意点:「デバイスの暗号化」確認

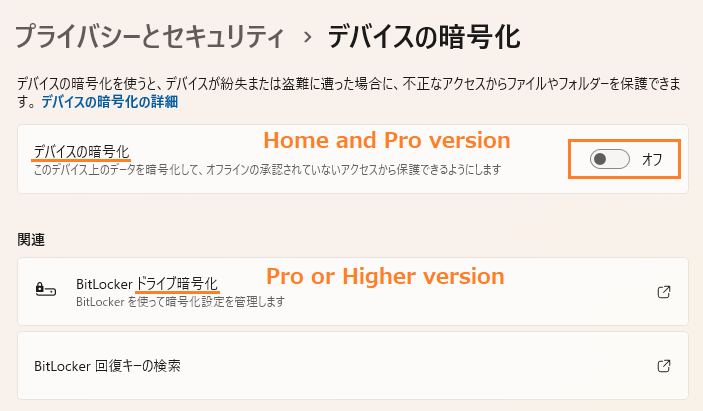

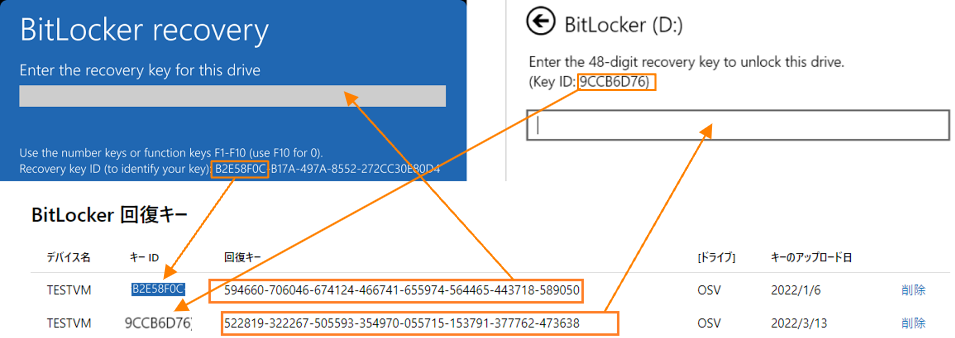

Win11 24H2更新前に、デバイス暗号化とドライブ暗号化の2機能を行うBitLockerを確認し、必要に応じて設定変更。

確認無しでWin11 24H2更新・運用の場合、OSによるデバイスの暗号化自動設定によりユーザ起動不可能となりクリーンインストールの可能性が高まる。BitLocker On時は、回復キーのユーザ保存必須。

お勧めのWin11 24H2セキュリティレベル設定は下記。

デスクトップPC:BitLockerデバイス暗号化、ドライブ暗号化共にOff設定。

ノートPC:モバイル時、BitLocker On設定。暗号化On/Off変更処理に数時間掛かることも考慮。BitLocker回復キーは、別途保存。

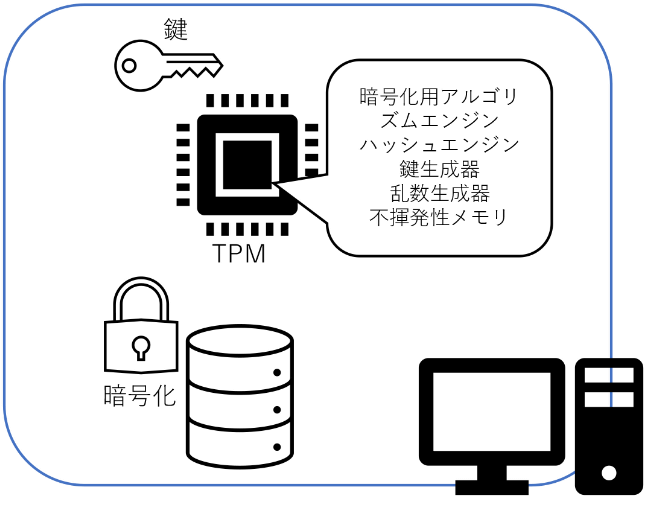

BitLockerの2機能

BitLockerは、2つの対象の暗号化を行います。

- デバイスの暗号化:システムデバイスの暗号化(Home/Pro共に自動暗号化あり)

- ドライブの暗号化:Dドライブなどシステム以外のドライブ暗号化(Pro以上で手動設定のみ)

暗号化済みの場合は、1/2共に鍵などのパスワード、BitLockerなら48桁の数字回復キーを入力しない限り、OS・ユーザ本人でも中身の読出しができません。ハッカー攻撃やPC紛失などへのセキュリティ対策が目的です。

Win11 24H2の新機能

Win11 24H2新機能は、Microsoft公式サイトにあります。英文ですので、ブラウザの日本語翻訳を使ってお読みください。中程にある動画字幕も日本語表示で解り易いです。

BitLockerに加え、ファイル単位ロックなどWin23 H2よりもセキュリティレベルが強化されています。また、NPU(Nural Processing Unit)活用のAI Copilot機能、同時翻訳なども紹介されています。

BitLocker概要サイト中頃のデバイスの暗号化「重要」文章を抜粋します。

“重要

Windows 11 バージョン 24H2 以降では、DMA と HSTI/モダン スタンバイの前提条件は削除されます。 その結果、自動および手動のデバイス暗号化の対象となるデバイスが増えます。“

つまり、Win11 23H2までのBitLocker条件が緩和され、Win11 24H2以降は、OSが自動でBitLocker暗号化するデバイスが増える訳です。もっと言うと、Win11 Home/ProシステムCドライブは、ユーザが明示的に設定しない限りデフォルトでデバイスの暗号化はOnになります。

AI Copilot Win12の布石:Win11 24H2セキュリティ強化

AI Copilot Win12は、ノートPCをメインターゲットとするAI PC向けOSです。ユーザのすぐ横で1日中エッジAI PCを使っても、バッテリーが持つ低消費電力と、PCの軽さ・薄さがデバイスの特徴です。モバイル性とAI処理の向上が、セースルポイントです。

このWin12は、万一のPC紛失やハッカー攻撃、AI学習情報漏洩に対し、従来比、より強いセキュリティを与えます。

前章のWin11 24H2新機能で、システムデバイスBitLocker条件緩和と自動暗号化拡大などのセキュリティレベル強化は、Win12への布石だと思います。

「デバイスの暗号化」の功罪

デバイスの暗号化をOnにすると、通常のOS処理前でもデータ複合化、処理後にデータ再暗号化保存が必要です。この暗号化オーバーヘッドは、暗号化無しの場合と比べ3~5%、別情報によると45%ものドライブパフォーマンス低下を招きます。

※PCバックアップソフトとの相性は、間違いなく悪いでしょう。

デバイス紛失対策が暗号化でできるのは大切です。しかし、デスクトップPCや家庭内運用のノートPCならば、ユーザの紛失対策は殆ど不要です。

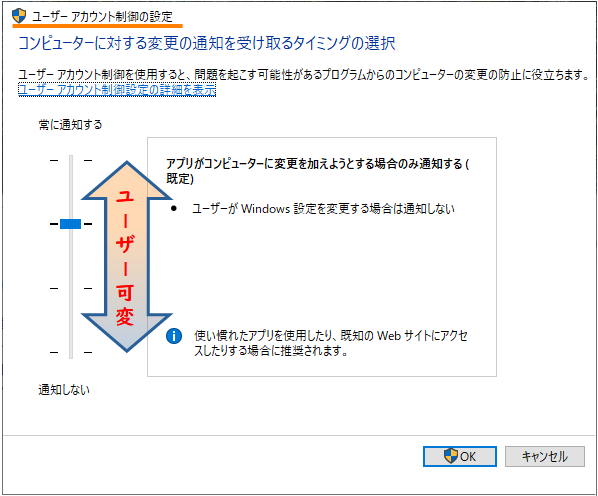

BitLockerに限らずセキュリティ対策は、OSが安全側動作に自動的に設定することがあります。また、その設定タイミングもユーザには分かりません。

セキュリティの功罪とPC安全性を評価し、OS任せでは無くユーザ自らがセキュリティレベルを設定することが、今後のWindows運用に必須です。

Afterword:暗号化と鍵と生体認証

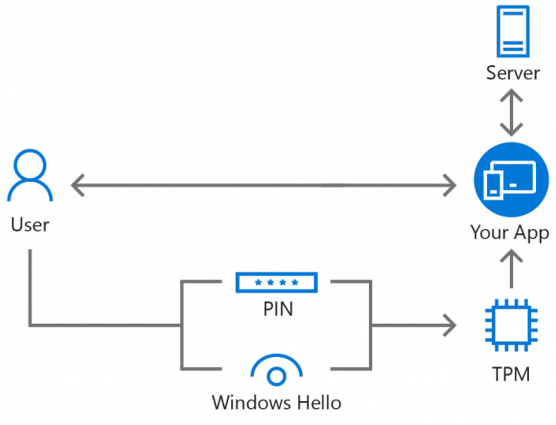

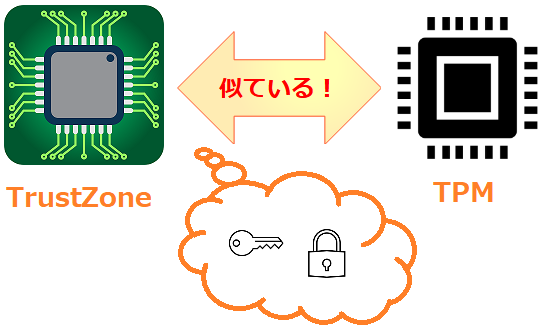

暗号化に鍵は必須です。Windowsは、この鍵をWin11アップグレード要件TPMへ保存します。TPMには、クレジットカード情報なども保存しますので、セキュリティ上、超重要デバイスです。

このTPMアクセスに、指紋などユーザ本人の生体認証が必要です。面倒ですがセキュリティは、複数対策の重ね合わせでセキュリティレベルを上げます。次世代TPMと言われるMicrosoft Pluton Securityプロセッサは、この面倒さ・判り難さを軽減する仕組みであることを期待します。

本稿は、下記資料を参考に作成しました。詳細は、各資料を参照ください。

Win11 24H2新機能:https://pc.watch.impress.co.jp/docs/news/1627854.html

Copilot+ PC AI機能:https://www.itmedia.co.jp/news/articles/2409/28/news081.html

BitLocker:https://www.youtube.com/watch?v=XE4KFfRGtWw